サーバーの場所

サーバーの場所

サーバーの場所

サーバーの場所

サーバーの場所

サーバーの場所

サーバーの場所

サーバーの場所

サーバーの場所

サーバーの場所

サーバーの場所

サーバーの場所

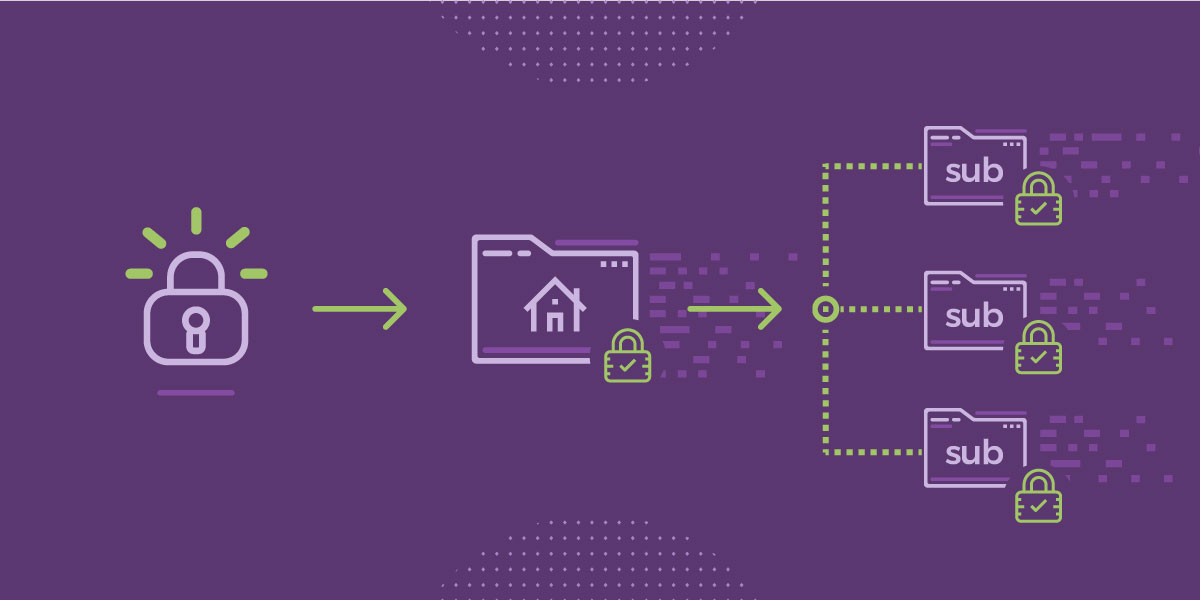

ワイルドカード SSL: 知っておくべきことすべて

実際、これらは英語のワイルドカードでワイルドカード文字(アスタリスク)にちなんで名付けられています。アスタリスクは、証明書が適用されるサブドメインのグループを定義するために使用されます。

簡単に言うと、アスタリスクの値はポイントを超えていないと言えます。同時に、2つ以上のアスタリスクを使用することはできません。たとえば、認証することはできません。

ワイルドカード証明書は、ドメインのサブドメインホスト(FQDN)にSSLを無制限に適用できるようにする証明書です。最近、SSL証明書の発行の約40%がワイルドカードSSL証明書で発行されており、非常に効果的であることが証明されています。

ワイルドカードという名前が付けられている理由は、証明書ドメイン(CNおよびDNS名)の形式が* .mydomain.comであるためです。これは一種のMulti / SAN証明書であり、RFC国際標準X.509の拡張テクノロジです。 Webブラウザの証明書詳細ビュー項目の[サブジェクト代替名-DNS名]項目にデフォルトのドメインとサブドメインのワイルドカードが含まれていることがわかります。

例:Webブラウザーは実際には証明書に表示され、ワイルドカード証明書が表示されます。適用されたWebページの証明書情報を表示すると、特定の形式で表示されます。

これらの制限がある場合でも、ワイルドカード証明書は、多数のサブドメインのデータ送信を暗号化するための非常に便利な方法です。

SSLデジタル証明書

SSL証明書は、サードパーティによるクライアントとサーバー間の通信を保証する電子文書です。クライアントがサーバーに接続した直後に、サーバーはこの証明書情報をクライアントに渡します。クライアントは、この証明書情報が信頼できることを確認した後、次の手順を実行します。 SSLおよびSSLデジタル証明書を使用する利点は次のとおりです。

通信コンテンツが攻撃者にさらされるのを防ぐことができます。

クライアントが接続するサーバーが信頼できるサーバーであるかどうかを判別することができます。

通信内容の悪意のある改ざんを防ぐことができます。

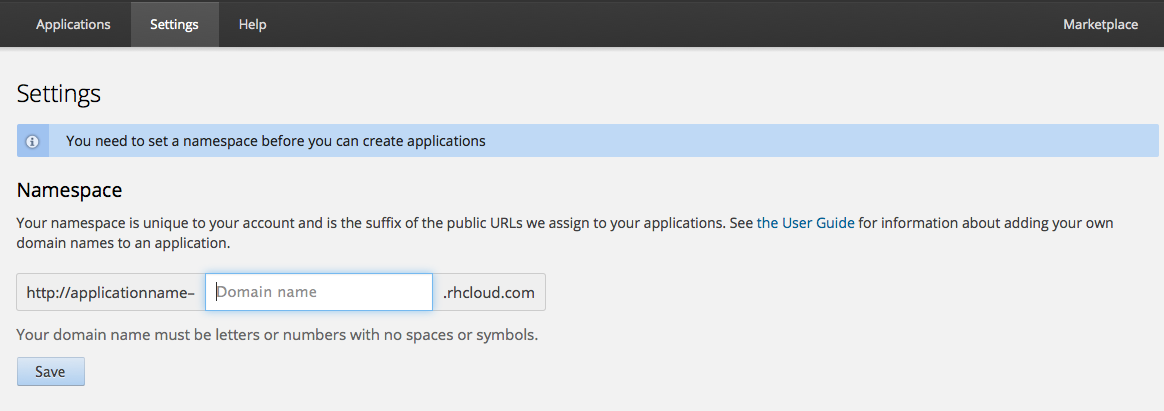

発行申請CN(ドメイン)入力例

ワイルドカード:

CN:DNS名で識別される* .example.comまたは* .sub2.sub1.sslcert.co.netと同じパターンである必要があります。

マルチワイルドカード

CN:*。 example.comのルートFQDNをCNとして入力します(マークを除く)。

例)* sslcert.co.netが代表的なドメインである場合、CNをsub.sslcert.netとして入力します。

さん:*。example.comおよび* sslert.co.netの形式のワイルドカードドメインは、アプリケーションフォームのDCVセットアップステップ中に追加の入力が行われます。

注意事項(エラーの注意)

表示位置ステップのみが無制限のホストであるため。 .sslcert.co.netの形式は使用できません。次のような複数のステップで適用することはできません。

主な用途

1つのワイルドカードSSLを適用する場合、それぞれ複数のサブドメインを発行するよりもコスト削減/管理に有利です-Webサービスの使用量が増加するにつれてサブドメインが継続的に予想され、SSLが適用および運用される場合。

Webサーバー上443SSLデフォルトポートを持つすべてのサブドメインWebサイトに適用する場合(SNIでサポートされていないWebサーバーは、1つのSSLポート(例:443)ごとに1つの証明書のみをバインドできます)

1つの証明書に他の複数のワイルドカードドメインを配置する方法は?このような場合に対処するために、Multi-WildcardSSL証明書製品があります。 1つのワイルドカードには1つの証明書に1つのワイルドカードしか含めることができず、複数のワイルドカードには1つの証明書に最大250のワイルドカードを含めることができます。

「低コスト」ワイルドカード証明書

次に、利用可能なオファーに移りましょう。サブドメインのSSL証明書専用で、RapidSSLとSectigo Essentialの2つの「エントリーレベル」の存在にすぐに気付くことができます。これらは「ドメイン検証済み」タイプの証明書であり、会社名、低い保証を提供しますが、1時間未満の短時間で発行できます。そのため、お急ぎの方や特にご要望がない方におすすめです。

企業のワイルドカード証明書

全社的な検証が特徴のOV(Organization Validated)タイプのものの中で、GeoTrustをお勧めします。まず第一に、GeoTrustは信頼性の代名詞であり、Webセキュリティの分野で最も有名なブランドの1つです。

次に、重要なことですが、このワイルドカード証明書は、まれに暗号化違反が発生した場合に最高の保証を提供する証明書です。この場合、提供される保証は125万米ドルで、安らかに眠るのに十分です。

最後に、ワイルドカードの場合、少なくとも現時点では、ブラウザに緑色のアドレスバーを表示するタイプEV(Extended Validated)の証明書はありません。所有者の会社のフルネームと一緒に。

一部のサブドメインで緑色のバーを取得する必要がある場合は、シングルドメインまたはマルチドメイン(SAN)のEV証明書を選択する必要があります。

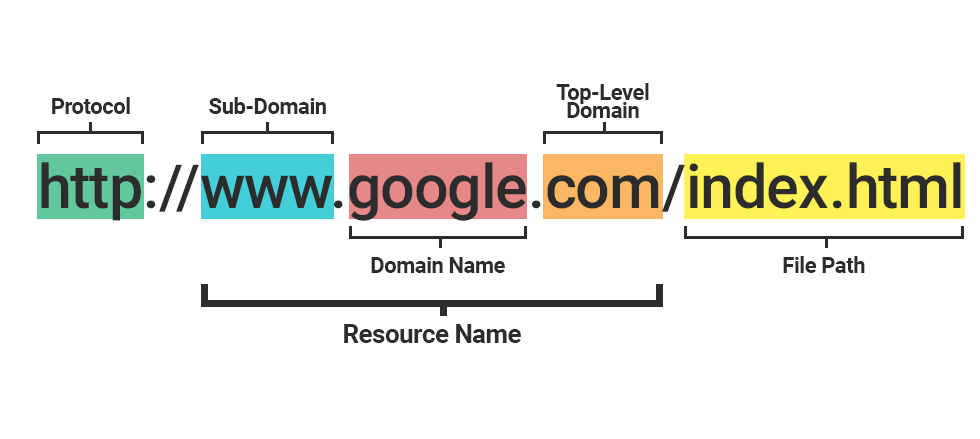

HTTPSとHTTPSの違いを理解するための一般的な違いSSL証明書:

HTTPS VS HTTP

HTTPはHypertextTransferProtocolの略です。つまり、ハイパーテキストであるHTMLを送信するための通信プロトコルを意味します。 HTTPSでは、最後のSはO ver Secure SocketLayerの略語です。 HTTPは暗号化されていない方法でデータを送信するため、サーバーとクライアントが送受信するメッセージを非常に簡単に傍受できます。

たとえば、サーバーにパスワードを送信してログインしたり、重要な機密文書を読み取ったりする過程で、悪意のある盗聴やデータの改ざんが発生する可能性があります。 HTTPSはこれを保護するものです。

HTTPSとSSL

HTTPSとSSLは、同じ意味で理解されることがよくあります。これは正しいことと間違っています。インターネットとウェブを同じ意味で理解しているようなものです。結論として、Webがインターネット上で実行されるサービスの1つであるように、HTTPSはSSLプロトコル上で実行されるプロトコルです。

SSLとTLS

同じこと。 SSLはNetscapeによって発明され、徐々に広く使用されるようになると、標準化機関であるIETFの管理に変更されたため、TLSに名前が変更されました。 TLS1.0はSSL3.0を継承します。ただし、SSLという名前はTLSという名前よりもはるかに多く使用されています。

SSLで使用される暗号化の種類

SSLの鍵は暗号化です。 SSLは、セキュリティとパフォーマンスの理由から、2つの暗号化技術を組み合わせて使用します。 SSLがどのように機能するかを理解するには、これらの暗号化技術を理解する必要があります。これを行う方法がわからない場合、SSLの動作方法は抽象的に感じられます。 SSLを詳しく理解できるように、SSLで使用されている暗号化技術を紹介します。これはSSLの理解だけでなく、IT担当者の基本的なスキルでもあるため、挑戦してみましょう。

対称鍵

暗号化に使用されるパスワードの種類、つまりパスワードを作成する行為は、キーと呼ばれます。この鍵によって暗号化の結果が異なるため、鍵がわからない場合、暗号を解読する行為である復号化を行うことができません。対称鍵とは、同じ鍵で暗号化と復号化を実行できる暗号化技術のことです。

つまり、暗号化に値1234を使用した場合は、復号化時に値1234を入力する必要があります。理解しやすいように、opensslを使用して対称鍵方式で暗号化する方法を見てみましょう。以下のコマンドを実行すると、plaintext.txtファイルが作成されます。そして、あなたはパスワードを求められます。このときに入力したパスワードが対称鍵になります。

公開鍵

対称鍵方式には欠点があります。パスワードを交換する人の間で対称鍵を渡すことは困難です。これは、対称鍵が漏洩した場合、鍵を入手した攻撃者がパスワードの内容を解読し、パスワードを無用にする可能性があるためです。この背景からの暗号化方式は公開鍵方式です。

公開鍵方式には2つの鍵があります。 Aキーで暗号化されている場合は、Bキーで復号化でき、Bキーで暗号化されている場合は、Aキーで復号化できます。この方法に焦点を当てると、2つの鍵の一方が秘密鍵(秘密鍵、秘密鍵、または秘密鍵とも呼ばれます)として指定され、もう一方が公開鍵として指定されます。

秘密鍵は自分だけが所有し、公開鍵は他の人に提供されます。公開鍵が提供されている他の人は、公開鍵を使用して情報を暗号化します。暗号化された情報は、秘密鍵を持っている人に送信されます。秘密鍵の所有者は、この鍵を使用して暗号化された情報を復号化します。この過程で公開鍵が漏洩した場合でも、秘密鍵を知らないと情報を解読できないので安心です。これは、暗号化は公開鍵で実行できますが、復号化はできないためです。

SSL証明書

SSL証明書の役割はかなり複雑なので、証明書のメカニズムを理解するには、ある程度の知識が必要です。証明書には2つの主要な機能があります。

これらの両方を理解することは、証明書を理解するための鍵です。

クライアントが接続するサーバーが信頼できるサーバーであることを確認します。

クライアントへのSSL通信に使用される公開鍵を提供します。

CA

証明書の役割により、クライアントが接続するサーバーがクライアントが意図したサーバーであることが保証されます。この役割を果たす民間企業があり、これらの企業はCA(認証局)またはルート証明書と呼ばれます。 CAはどの企業にもできることではなく、信頼性が厳密に認定されている企業のみが参加できます。代表的な企業は以下のとおりです。数字は現在の市場シェアです。

42.9%の市場シェアを持つSymantec

26%のコモド

14%のGoDaddy

7.7%のGlobalSign

SSLを介して暗号化された通信を提供するサービスは、CAを介して証明書を購入する必要があります。 CAは、さまざまな方法でサービスの信頼性を評価します。

プライベート認証局

開発またはプライベートの目的でSSL暗号化を使用する場合は、自分でCAとして機能することもできます。もちろん、これは認定された証明書ではないため、プライベートCAの証明書を使用する場合。

SSL証明書の内容

SSL証明書には、次の情報が含まれています。

サービス情報(証明書を発行したCA、サービスのドメインなど)

サーバー側公開鍵(公開鍵の内容、公開鍵の暗号化方式)

ブラウザはCAを知っています

証明書を理解するために知っておく必要があることの1つは、CAのリストです。ブラウザは、CAのリストを事前に内部的に認識しています。これは、ブラウザのソースコードにCAのリストが含まれていることを意味します。認定CAになるには、ブラウザが事前に認識しているCAのリストに含まれている必要があります。ブラウザは、CAのリストとともに各CAの公開鍵をすでに認識しています。

アメリカ

アメリカ

ブルガリア

ブルガリア

フランス

フランス

ロシア連邦

ロシア連邦

エストニア

エストニア

オランダ

オランダ

リトアニア

リトアニア

南アフリカ

南アフリカ

マレーシア

マレーシア

シンガポール

シンガポール

イギリス

イギリス

コスタリカ

コスタリカ

タイ

タイ

ドイツ

ドイツ

ラトビア

ラトビア

ブラジル

ブラジル

チリ

チリ

アルゼンチン

アルゼンチン